На текущий момент (05.08.15) AppLocker в Windows 10 почему-то не работает в режиме «блокировать все, что не разрешено», поэтому можно сказать, что он практически бесполезен в борьбе с шифровальщиками и прочими зловредами.

Пытаюсь настроить на Десятке SRP, в надежде, что хоть это будет работать.

Хочется добавить, что Windows 10 уже не TP, а вполне «зрелая» версия, выпущенная в народ — 10240.

1. Запускаем оснастку Local Security Policy:

secpol.msc

2. Переходим в раздел Software Restriction Policies

3. При первом запуске нам сообщают «No Software Restriction Policies Defined», поэтому их нужно создать. Для этого нажимаем на разделе правую кнопку мышки и выбираем «New Software Restriction Policies«. Будут созданы начальные правила.

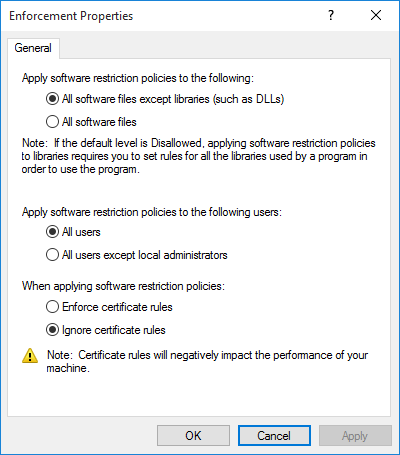

4. Далее открываем пункт «Enforcement«. При желании можно исключить локальных администраторов от действия политик, после чего нажимаем «OK».

5. Если все оставить как сейчас, то невозможно будет запустить даже ярлыки. Поэтому их запуск нужно разрешить отдельно:

▶

Открывается список расширений файлов, среди которых нужно удалить расширение ярлыков .LNK

6. Осталось включить политику «Белого списка правил»:

▶ ▶ ▶

7. Теперь по идее будут заблокированы попытки запустить файлы НЕ из папок C:\Windows и C:\Program Files

Вот здесь опять проявляет себя Десятка — SRP никаким образом НИЧЕГО не блокирует. Я думал, что во всем виноват AppLocker, который тоже ничего не блокировал, поэтому на всякий случай его отключил через реестр:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\AppIDSvc

Установив Start = 0x4

Но нет! SRP все так же не блокировал запуск cmd.exe из папки C:\Temp. Я внес эту папку в черный список, но даже в этом случае спокойно мог запускать файлы из C:\Temp.

Логи в Event viewer никакие не записывались (EventID 865, источник SoftwareRestrictionPolicies), поэтому я включил через реестр логгирование в файл:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers

Там создаем ключ LogFileName типа REG_SZ, ему присваиваем значение, например, c:\logs\srplog.txt.

Если попытаться запустить cmd.exe из папки Temp, то, как я писал выше, не смотря на все явные и неявные запреты он запуститься, а в логах появится строка:

explorer.exe (PID = 2208) identified C:\Temp\cmd.exe as Unrestricted using SRPv2 rule, Guid = {c71b5435-1293-4848-b0a3-b53066c76ca2}

Согласно ей запуск cmd.exe разрешен правилами SRPv2, т.е. AppLocker! А это бред, т.к. сервис даже не запущен.

Я установил в настройках AppLocker режим только аудита, но он все также продолжал разрешать выполнение файла из запрещенной папки.

В приложении Windows Feedback я указал на эту проблему, но создается впечатление, что MS уже пофиг…

В чистой Десятке Professional N, если НЕ пытаться включить AppLocker, то SRP работают!

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiersТам должно быть значение 1 (или 2, если нужно контролировать даже запуск dll).

- Android: Открыть ссылку в стороннем приложении - 23.06.2025

- Android: Получить root на ноунейм MTK-устройстве - 11.06.2025

- AI Chat: Установка LM Studio - 09.06.2025