У моего бывшего начальника под руководством несколько серверов на FreeBSD. Каждый раз, ковыряясь с ними, мне приходилось вводить логин и пароль. Делал я это не каждый день, но если получал «тревожный» звонок от него, то я мог зависнуть в консоли надолго, а главное по несколько раз в день. Чтобы каждый раз не вводить цепочку логин-пароль, я решил добавить свой комп в доверенные.

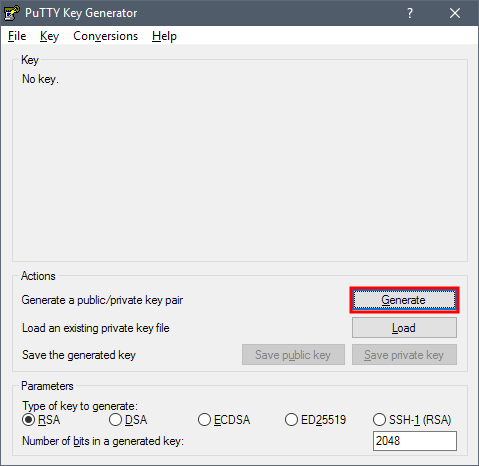

1. Из комплекта PuTTY запускаем файл puttygen.exe.

2. Нажимаем на кнопку «Generate»:

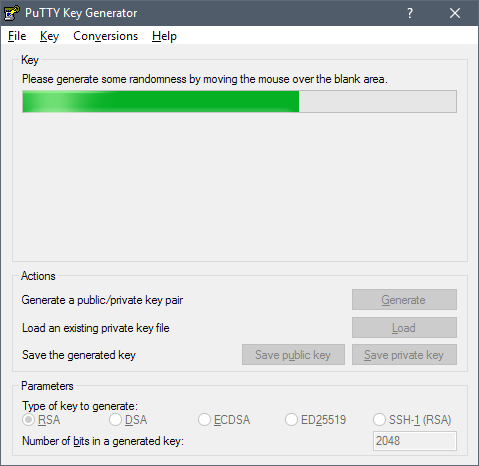

3. Далее нужно водить в окне программы мышкой до тех пор, пока шкала прогресса не дойдет до конца:

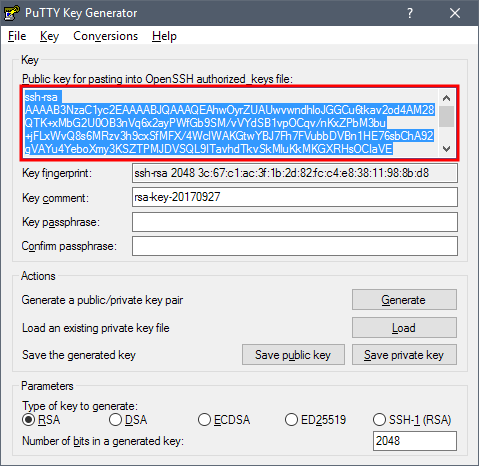

4. На поле с ключом нажимаем правую кнопку мыши и выбираем «Select All», будет выделен весь текст ключа, после чего копируем его в буфер обмена:

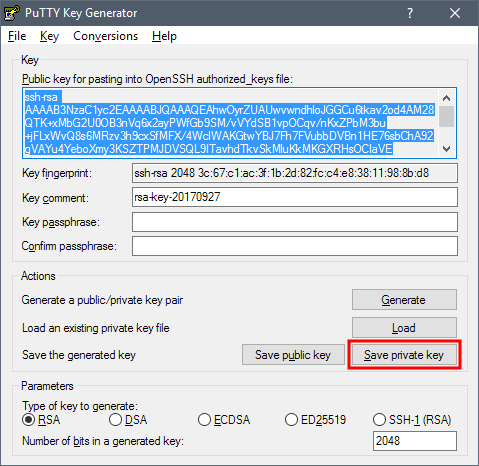

5. Будет создана пара ключей шифрования, сохраняем приватный ключ:

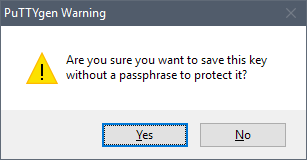

6. Нажимаем на кнопку «Save private key» (На запрос о сохранении БЕЗ пароля отвечаем утвердительно):

7. Сохраняем его на компьютере где-нибудь в папке Documents, например:

«C:\Users\Denis\Documents\PuTTY\SERVER_NAME_privatekey.ppk»

8. На всякий случай можно также сохранить файл публичного ключа (потом его можно будет удалить).

9. Закрываем окно утилиты puttygen.exe

10. Теперь запускаем Putty.exe и логинимся как обычно на сервер FreeBSD под тем пользователем, для которого нужен логин без запроса пароля.

Настройка FreeBSD

11*. Создаём папку .ssh (если её пока нет):

mkdir ~/.ssh12. Создаем текстовый файл authorized_keys:

touch ~/.ssh/authorized_keys13. Вставляем в этот файл скопированный на шаге 4 текст и сохраняем файл.

▶ ▶

14. На папку назначаем права только для владельца:

chmod -R 700 .ssh/

и права на файл:

chmod -R 600 .ssh/authorized_keys

15. Включим авторизацию по ключам:

PubkeyAuthentication yesи

AuthorizedKeysFile .ssh/authorized_keysНастройки PuTTY

16. Можно создать новую сессию или загрузить старую, чтобы ее изменить:

▶ ▶

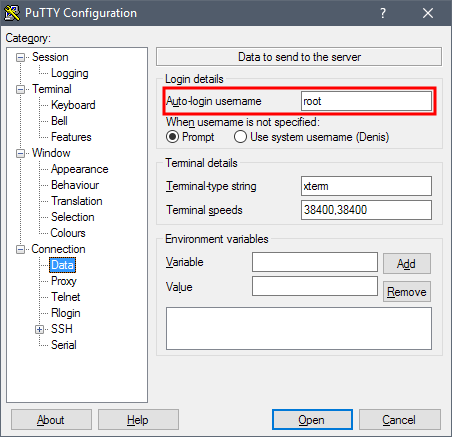

17. Задаем логин:

18. Переходим на следующую настройку:

▶ ▶ ▶

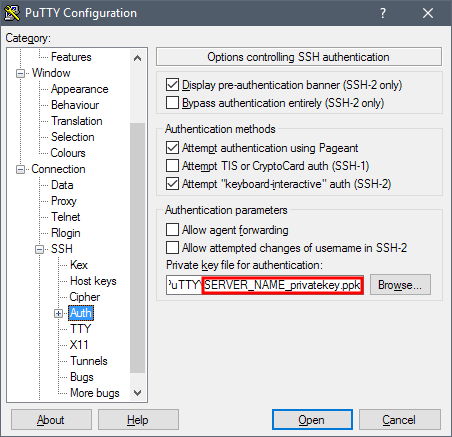

19. Нажимаем на кнопку и выбираем сохраненный в п.5 приватный ключ:

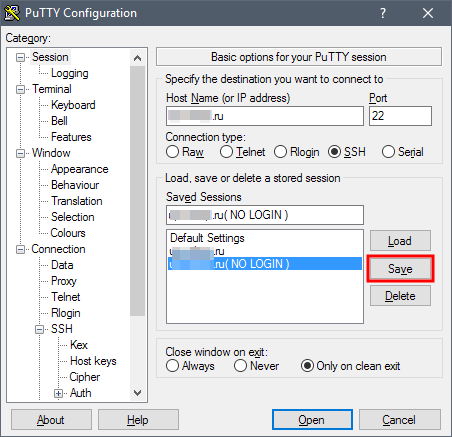

20. Переходим в раздел Сессии:

▶

21. Вводим данные (адрес сервера, порт и т.п.), название сессии и сохраняем ее:

22. Теперь можно залогиниться гораздо быстрее и безопаснее, чем с простым паролем:

Using username "root". Authenticating with public key "rsa-key-20170928" Last login: Thu Sep 28 12:22:06 2017 from broadband-xxx-xxx-xxx-xxx.moscow.rt.ru FreeBSD 10.1-RELEASE (HPDL380E) #1: Sun Feb 22 18:49:33 KRAT 2015 root@xxxxxxxxxxx:~ #

23. Убедившись, что авторизация по ключу работает, можно отключить авторизацию по паролю:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes- Android: Открыть ссылку в стороннем приложении - 23.06.2025

- Android: Получить root на ноунейм MTK-устройстве - 11.06.2025

- AI Chat: Установка LM Studio - 09.06.2025